Das Rechnungsprogramm für kleine und mittlere Unternehmen.

News:

- open3A 4.3 veröffentlicht

- open3A 4.2 veröffentlicht

- open3A 4.1 veröffentlicht

- open3A 4.0 veröffentlicht

- open3A 3.9 veröffentlicht

- Cloud Update am 02.06.2023 um 18Uhr

- open3A 3.8 veröffentlicht

- Cloud Update am 02.12.2022 um 18Uhr

- open3A 3.7 veröffentlicht

- Cloud Update am 17.06. um 18Uhr

- open3A 3.6 veröffentlicht

- Cloud Update am 17.12. um 18Uhr

- open3A 3.5 veröffentlicht

- Cloud Update am 11.06.2021 um 18Uhr

- open3A 3.4 veröffentlicht

- Cloud Update am 06.12.2019 um 18 Uhr

- open3A 3.1 veröffentlicht

- open3A 3.0 veröffentlicht

- Cloud Update am 11.01.2019 um 18 Uhr

- open3A 2.9 veröffentlicht

- Cloud Update am 15.06.2018 um 18 Uhr

- open3A 2.8 veröffentlicht

- Cloud Update am 09.02.2018 um 18 Uhr

- Technische und organisatorische Maßnahmen (TOMs) Cloud

- open3A 2.7 veröffentlicht

- Cloud Update am 09.06.2017 um 18 Uhr

- open3A 2.6 veröffentlicht

- Cloud Wartungsarbeiten am Sonntag, den 12.02.2017

- Cloud Update am 06.01.2017 um 18 Uhr

- open3A 2.5 veröffentlicht

- open3A 2.4 veröffentlicht

- Cloud Update am 10.06.2016 um 18 Uhr

- Neuer Cloud-Server

- open3A 2.3 veröffentlicht

- Cloud Update am 04.12.2015 um 18 Uhr

- Die cloud von morgen

- open3A 2.2 veröffentlicht

- Cloud Update am 06.02.2015 um 18 Uhr

- Erhöhte Sicherheit in der Cloud

- Ausfall der Cloud am 14.11.2014

- open3A 2.1 veröffentlicht

- Cloud Update am 26.09.2014 um 18 Uhr

- Die neue Cloud

- open3A 2.0 veröffentlicht

- Cloud Umzug verschoben auf 17. und 18.05.2014

- Cloud Umzug am 10. und 11.05.2014

- Cloud Update am 02.05.2014 um 18 Uhr

- Heartbleed und die Furtmeier.IT Cloud

- Cloud Update am 14.02.2014 um 18 Uhr

- Cloud Update am 27.9.2013 um 18 Uhr

- Neues Layout macht das Arbeiten mit open3a noch einfacher

- Die Sicherheit der cloud-Lösung

Technische und organisatorische Maßnahmen (TOMs) Cloud

Diese Anlage beschreibt die Maßnahmen, die von der open3A GmbH in der open3A Cloud umgesetzt werden, um die Sicherheit der Kundendaten zu gewährleisten.

Rechenzentrum

Die Server sind in folgendem Rechenzentrum untergebracht:

Datacenter-Park Nürnberg

Das Rechenzentrum verfügt über folgende moderne Infrastruktur und ist Zertifiziert gemäß DIN ISO/IEC 27001:

- Unterbrechungsfreie Stromversorgung, USV

- Notstromgenerator über Dieselgenerator

- Klimaanlage

- Brandmeldeanlage

- Feuerlöschanlage

- getrennte Stromnetze

- redundante Gebäudeeinführungen

Weitere Details zum Rechenzentrum finden Sie unter https://www.hetzner.com/de/unternehmen/rechenzentrum/

Schutzmaßnahmen auf Verbindungs-Ebene

Die Verbindung des Benutzers zum Lastverteilungs-Server wird nach dem Stand der aktuellen Technik verschlüsselt. Dabei wird darauf geachtet, dass als unsicher geltende Verfahren nicht zugelassen sind und damit keine Verbindung möglich ist. Eine Zusammenfassung über die Verbindungssicherheit erhalten Sie unter folgender Adresse:

https://www.ssllabs.com/ssltest/analyze.html?d=cloud.open3a.de

Schutzmaßnahmen auf Server-Ebene

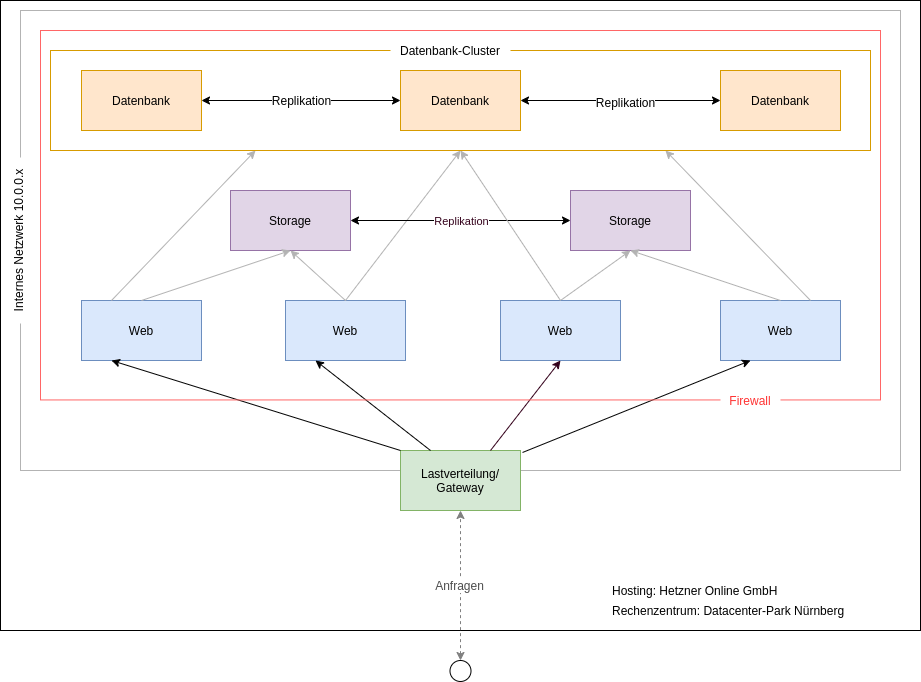

Um die ständige Verfügbarkeit zu gewährleisten und einen Verlust der Daten auszuschließen, wird folgende Architektur verwendet, die alle Daten jederzeit auf mehreren Servern gleichzeitig vorhält:

Es erfolgt sowohl die Replikation der Datenbank-Daten als auch der von den Kunden hochgeladenen Dateien.

Die Server-Hardware wird vom Anbieter Hetzner Online GmbH betrieben und überwacht. Hetzner ist seit vielen Jahren ein bekannter Name in diesem Bereich.

Schutzmaßnahmen auf Betriebssystem-Ebene

Alle Maßnahmen folgen dem Grundsatz, dass einem Angreifer so wenig potentielle Ziele wie möglich angeboten werden. Dies bedeutet zunächst, dass wichtige Angriffsziele wie die Datenbank- und Webserver - soweit möglich - gar nicht von außen erreichbar sind, sondern nur über den in der vorherigen Abbildung dargestellten Gateway.

Die Benutzer-Anmeldung am und über den Gateway erfolgt über ein kryptografisches Schlüsselverfahren. Es wird dabei darauf geachtet, dass keine allgemein bekannten Benutzernamen (root) zur öffentlichen Anmeldung zur Verfügung stehen, so dass einem Angreifer zusätzlich der Benutzer unbekannt ist.

Als Betriebssystem auf den Servern kommt das weit verbreitete Debian Linux zum Einsatz. Konkret werden hauptsächlich folgende sicherheits- und datenrelevante Anwendungen verwendet:

openSSH, Apache, HAProxy, GlusterFS, MySQL mit Galera Cluster

Alle Anwendungen stehen als open source zur Verfügung, werden von einem breiten Anwenderkreis eingesetzt und bieten daher eine gute und vielfach geprüfte Grundsicherheit.

Schutzmaßnahmen auf Anwendungs-Ebene

Jeder Kunde erhält innerhalb der Datenbank eigene Zugangsdaten, mit denen ein Zugriff nur auf die eigenen Datensätze möglich ist. Damit wird ausgeschlossen, dass die Kunden untereinander auf die Daten anderer Kunden zugreifen können.

Innerhalb der Anwendung open3A erfolgt die Anmeldung per Benutzername und Passwort. Die Passwortvergabe obliegt dabei dem Kunden selbst.

Datensicherung

Die Sicherung sowohl der Datenbank als auch der von den Kunden hochgeladenen Dateien erfolgt mehrmals täglich automatisiert und wird ebenfalls auf mehreren Servern gleichzeitig gespeichert. Die Datensicherungen werden für 30 Tage aufbewahrt und dann vom System gelöscht.

Dienstüberwachung

Neben der Hardware-Überwachung werden auch die zur Verfügung gestellten Dienste mit einer Softwarelösung überwacht, um bei Problemen aktiv eine Nachricht zu erhalten und schnellstmöglich reagieren zu können.